Seit gestern erreichen mich Fehlermeldungen auf Exchange-Servern, die über einen Smarthost von 1&1 (jetzt IONOS) versenden.

Das SMTP-Logfile des Sendeconnectors sieht wie folgt aus:

2019-01-18T09:37:11.558Z,1und1,08D67C27692E0958,17,192.168.0.20:8319,212.227.15.167:25,,,Remote certificate 2019-01-18T09:37:11.558Z,1und1,08D67C27692E0958,18,192.168.0.20:8319,212.227.15.167:25,,"CN=smtp.1und1.de, L=Montabaur, S=Rheinland-Pfalz, O=1&1 Telecommunication SE, C=DE",Certificate subject

2019-01-18T09:37:11.558Z,1und1,08D67C27692E0958,19,192.168.0.20:8319,212.227.15.167:25,,"CN=TeleSec ServerPass Class 2 CA, STREET=Untere Industriestr. 20, L=Netphen, PostalCode=57250, S=Nordrhein Westfalen, OU=T-Systems Trust Center, O=T-Systems International GmbH, C=DE",Certificate issuer name 2019-01-18T09:37:11.558Z,1und1,08D67C27692E0958,20,192.168.0.20:8319,212.227.15.167:25,,289B2D8A7DE5FEEEB5E117131748CC27,Certificate serial number

2019-01-18T09:37:11.558Z,1und1,08D67C27692E0958,21,192.168.0.20:8319,212.227.15.167:25,,ECAE7BFD0F1CF5F33853D6D81E9A37A90B6D9674,Certificate thumbprint 2019-01-18T09:37:11.558Z,1und1,08D67C27692E0958,22,192.168.0.20:8319,212.227.15.167:25,,smtp.1und1.de,Certificate alternate names

2019-01-18T09:37:11.558Z,1und1,08D67C27692E0958,23,192.168.0.20:8319,212.227.15.167:25,,,"TLS protocol SP_PROT_TLS1_0_CLIENT negotiation succeeded using bulk encryption algorithm CALG_AES_256 with strength 256 bits, MAC hash algorithm CALG_SHA1 with strength 160 bits and key exchange algorithm CALG_ECDHE with strength 256 bits" 2019-01-18T09:37:11.558Z,1und1,08D67C27692E0958,24,192.168.0.20:8319,212.227.15.167:25,,,Received certificate

2019-01-18T09:37:11.558Z,1und1,08D67C27692E0958,25,192.168.0.20:8319,212.227.15.167:25,,ECAE7BFD0F1CF5F33853D6D81E9A37A90B6D9674,Certificate thumbprint 2019-01-18T09:37:11.558Z,1und1,08D67C27692E0958,26,192.168.0.20:8319,212.227.15.167:25,,UntrustedRoot,Chain validation status

2019-01-18T09:37:11.558Z,1und1,08D67C27692E0958,27,192.168.0.20:8319,212.227.15.167:25,>,QUIT,

2019-01-18T09:37:11.573Z,1und1,08D67C27692E0958,28,192.168.0.20:8319,212.227.15.167:25,<,221 kundenserver.de Service closing transmission channel,

2019-01-18T09:37:11.573Z,1und1,08D67C27692E0958,29,192.168.0.20:8319,212.227.15.167:25,-,,Local

Was ist passiert?

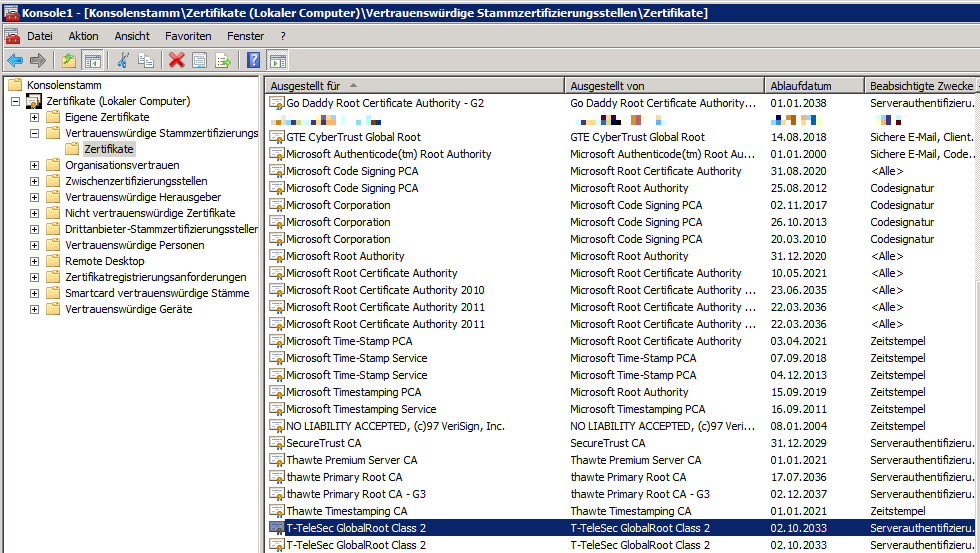

Mit einem der letzten Updates von Microsoft ist das Stammzertifikat der TeleSec-Zertifizierungsstelle aus dem Pool der vertrauenswürdigen Stammzertifizierungsstellen entfernt worden.

Unter dem nachfolgenden Link kann das Stammzertifikat heruntergeladen werden, damit es danach erneut manuell importiert werden kann:

Auf dem Exchange-Server muss das MMC-Snapin für das lokale Computerkonto geöffnet werden. Unter dem Punkt „Vertrauenswürdige Stammzertifizierungsstellen“ kann das Zertifikat importiert werden (siehe Screenshot).

Anschließend muss der „MSExchangeTransport“-Dienst neu gestartet werden, damit das neue Zertifikat geladen wird.