Bei einer Watchguard habe ich immer wieder Probleme mit dem Betrieb mehrer externer Interfaces erlebt. Daher hier ein kurzer „Walkthrough“, wie es stabil laufen kann.

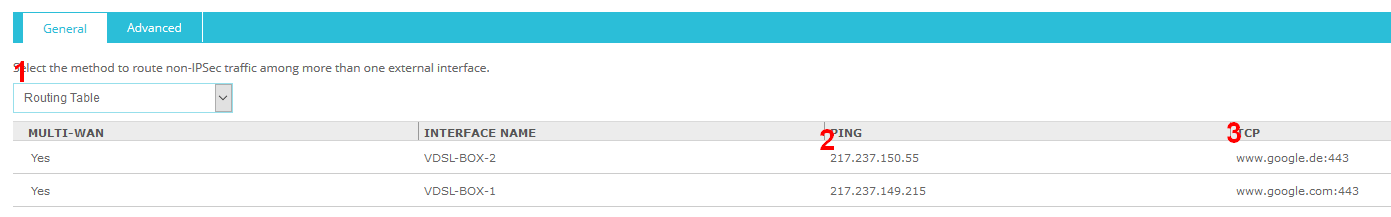

Zunächst gilt in der allgemeinen Multi-WAN-Konfiguration zu beachten, dass ich hier absichtlich keinen Failover verwende, sondern den Routing-Table-Mode (siehe Punkt 1). Der generelle Failover hat in diversen Konfigurationen im Zusammenspiel mit BOVPN zu seltsamen Beeinträchtigungen geführt.

Als Ping- sowie TCP-Monitor müssen unterschiedliche Ziele pro Interface definiert werden, so dass auf den einzelnen Interfaces nicht die gleichen IP’s oder URL’s abgefragt werden (siehe Punkt 2 und 3). Es kommt sonst vermehrt zum Interface-Ping-Pong, sprich Inteface 1 ist up / Interface 2 ist down und umgekehrt. Warum dies geschieht, wissen die Götter. Es scheint ein Bug in der Fireware zu sein.

Ich verwende für den Ping-Monitor hier Loadbalancer der Telekom. Das funktioniert natürlich nur bei Telekom-Leitungen. Weitere gute Ping-Ziele sind öffentliche DNS-Server-IPs.

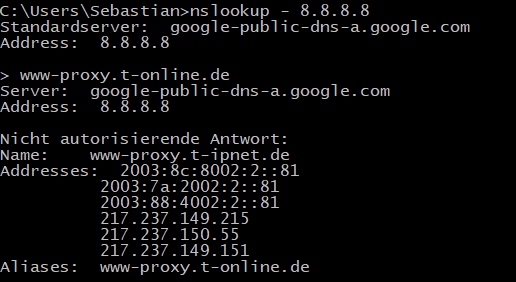

Hier noch kurz ein Screenshot, wie ich an die IP’s der Loadbalancer gelangt bin. Aus dem Netz der Telekom reagieren diese auf HTTP-Proxy-Anfragen sowie DNS-Anfragen:

So sieht es fertig konfiguriert aus:

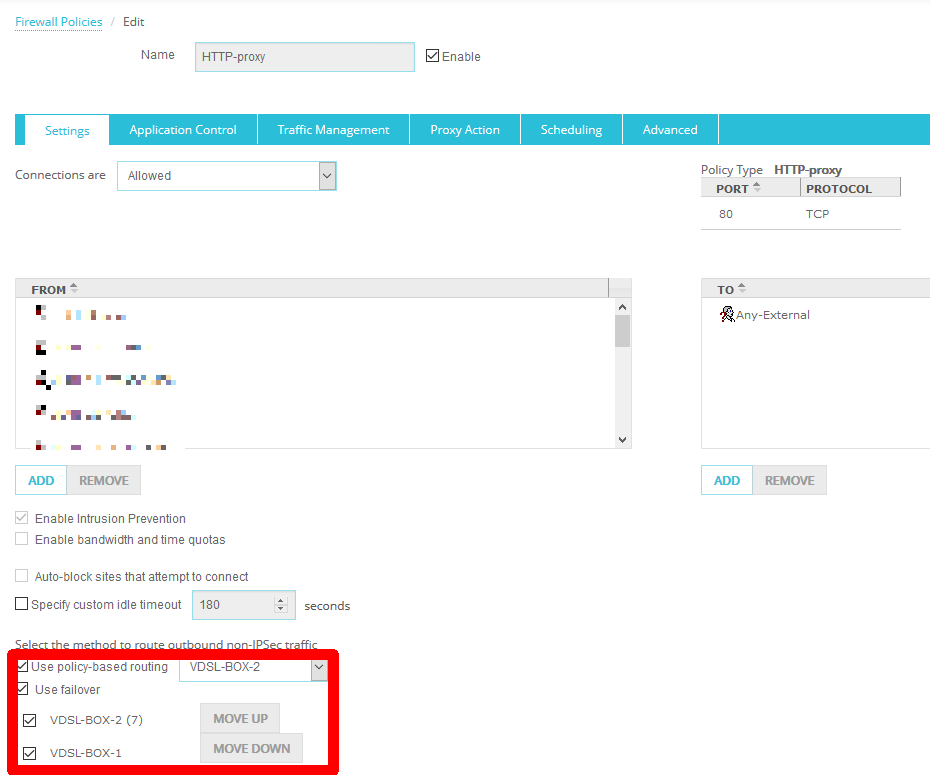

In den Firewall-Regeln, die für ausgehenden Datenverkehr zuständig sind, definiere ich dann, …

- welches Interface für die Internetnutzung in Anspruch genommen werden soll.

- das Failover sowie die Priorisierung der Interfaces.

Dieser Vorgang muss dann für alle Regeln, die Datenverkehr nach extern regulieren, wiederholt werden.