Voraussetzungen

Exchange sollte auf einem Memberserver innerhalb einer AD installiert werden. Installationen direkt auf einem DC werden von Microsoft nicht unterstützt, sind aber technisch möglich.

Hier eine kleine Checkliste für die Installation des Memberservers:

- Betriebssystem ist mindestens Server 2008 R2

- Hostname ist festgelegt worden (dieser kann nicht mehr geändert werden!)

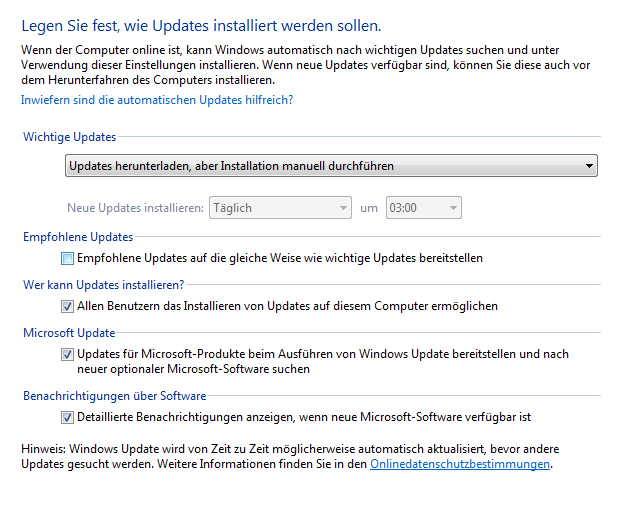

- Aktuelle Windows Updates sind eingespielt worden

- Forrest-Level / Domain-Level = Windows Server 2003 oder höher

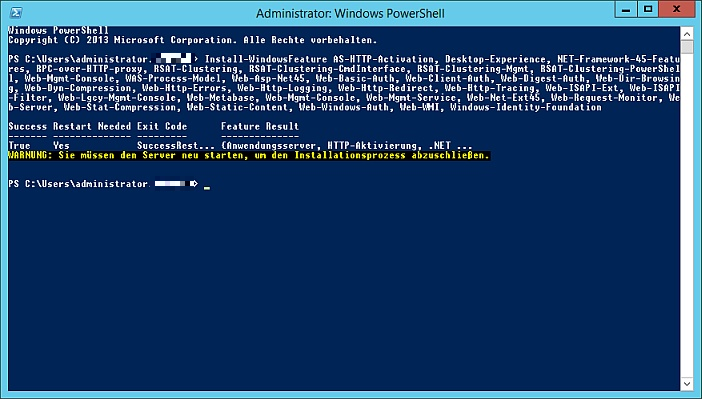

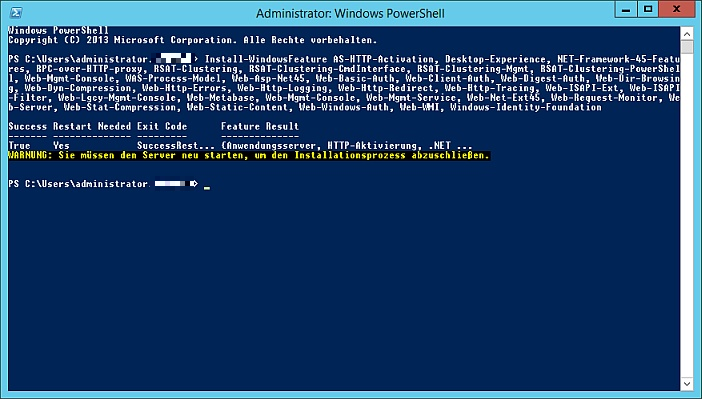

Benötigte Windows-Features instalieren

Am besten machen wir das, wie beim Exchange 2010 auch, mit der Powershell:

PS> Install-WindowsFeature AS-HTTP-Activation, Desktop-Experience, NET-Framework-45-Features, RPC-over-HTTP-proxy, RSAT-Clustering, RSAT-Clustering-CmdInterface, RSAT-Clustering-Mgmt, RSAT-Clustering-PowerShell, Web-Mgmt-Console, WAS-Process-Model, Web-Asp-Net45, Web-Basic-Auth, Web-Client-Auth, Web-Digest-Auth, Web-Dir-Browsing, Web-Dyn-Compression, Web-Http-Errors, Web-Http-Logging, Web-Http-Redirect, Web-Http-Tracing, Web-ISAPI-Ext, Web-ISAPI-Filter, Web-Lgcy-Mgmt-Console, Web-Metabase, Web-Mgmt-Console, Web-Mgmt-Service, Web-Net-Ext45, Web-Request-Monitor, Web-Server, Web-Stat-Compression, Web-Static-Content, Web-Windows-Auth, Web-WMI, Windows-Identity-Foundation

Im Anschluss muss der Server neu gestartet werden!

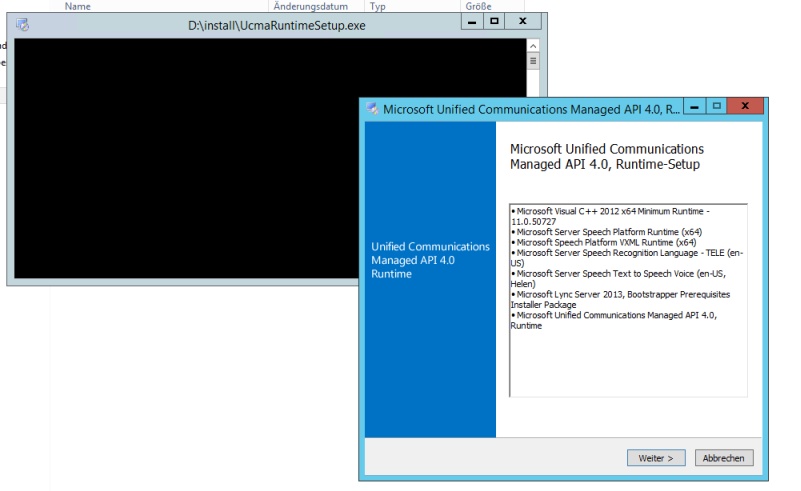

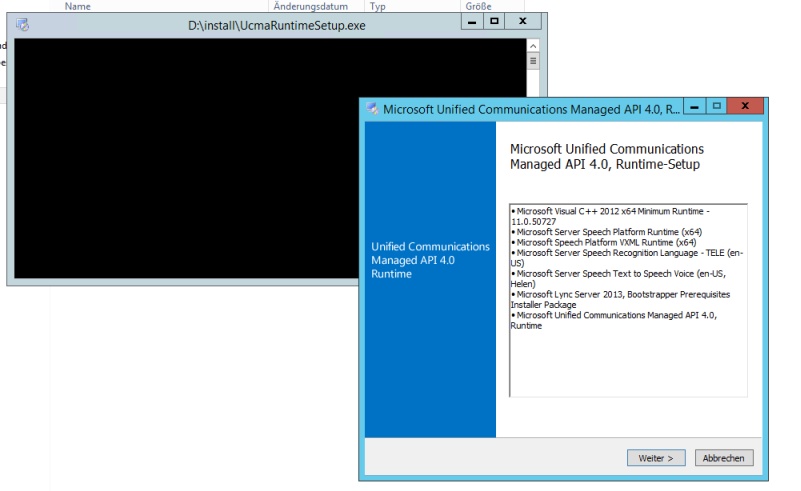

Folgende Microsoft-Komponenten müssen ebenfalls heruntergeladen uns installiert werden:

Im Anschluss lohnt es Windows Update noch mal auszuführen!

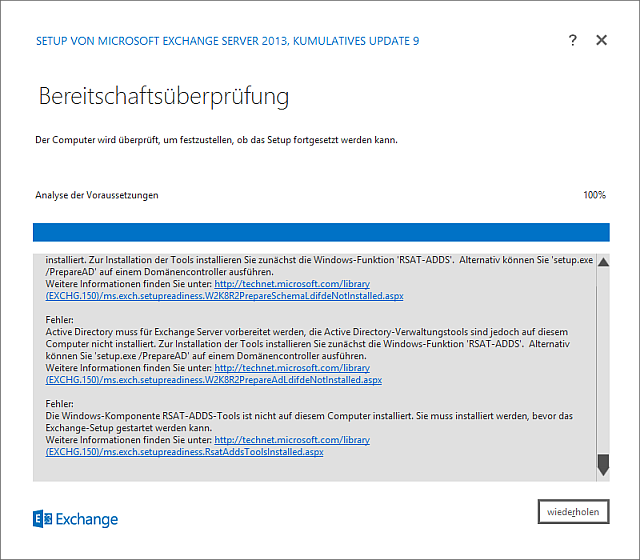

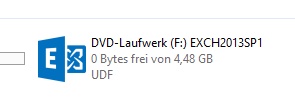

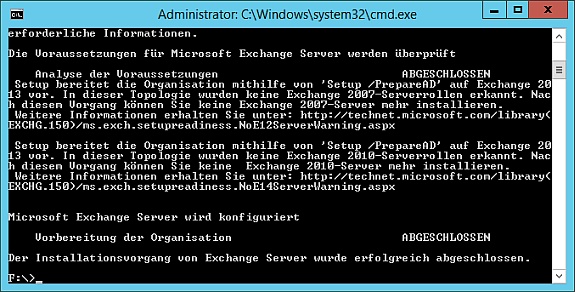

AD-Schema erweitern

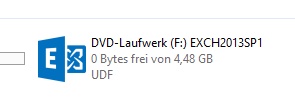

Dazu muss auf dem Schemamaster die Installations-DVD von Exchange 2013 eingelegt werden.

In der Administrator-CMD:

F:

setup /PrepareSchema /IAcceptExchangeServerLicenseTerms

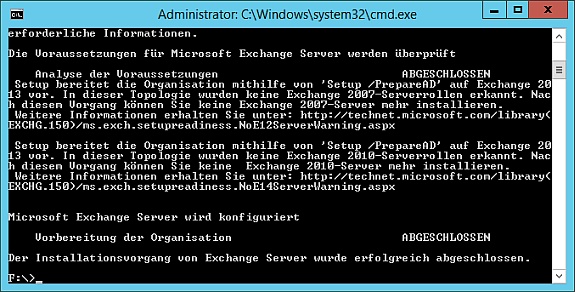

Domäne vorbereiten

Zusätzlich muss die Domäne vorbereitet werden. „MYAD“ muss durch den NetBIOS-Name der Domäne ersetzt werden.

F:

setup /PrepareAD /OrganizationName:MYAD /IAcceptExchangeServerLicenseTerms

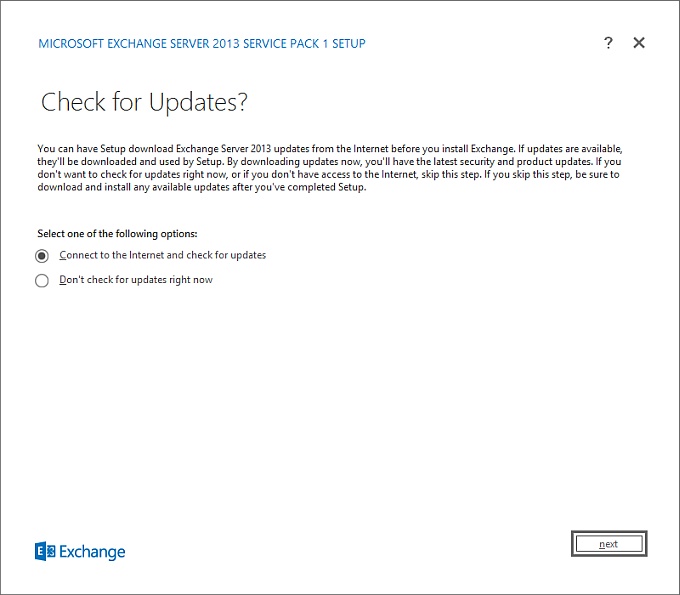

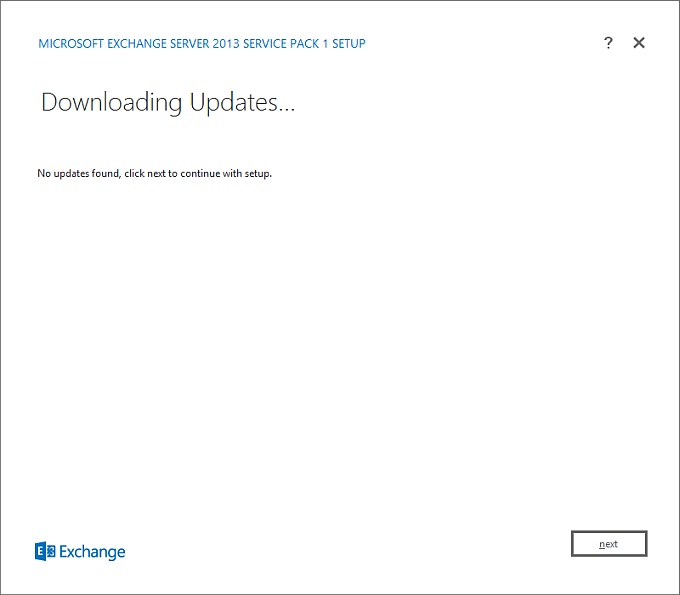

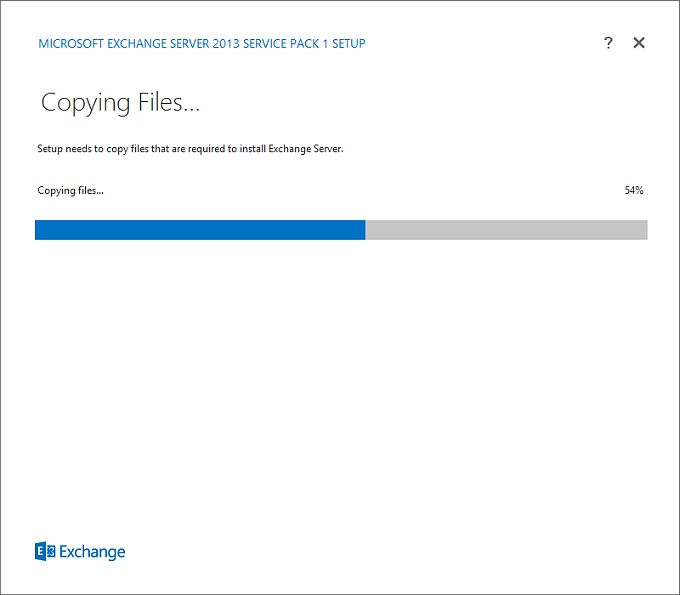

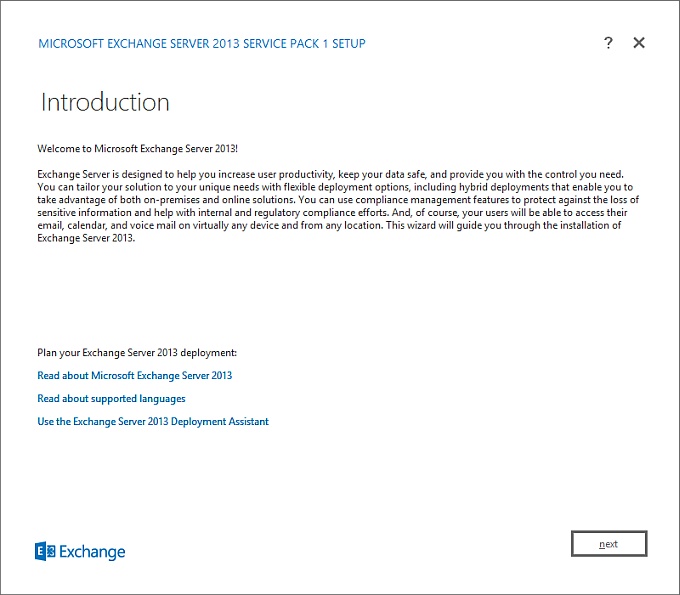

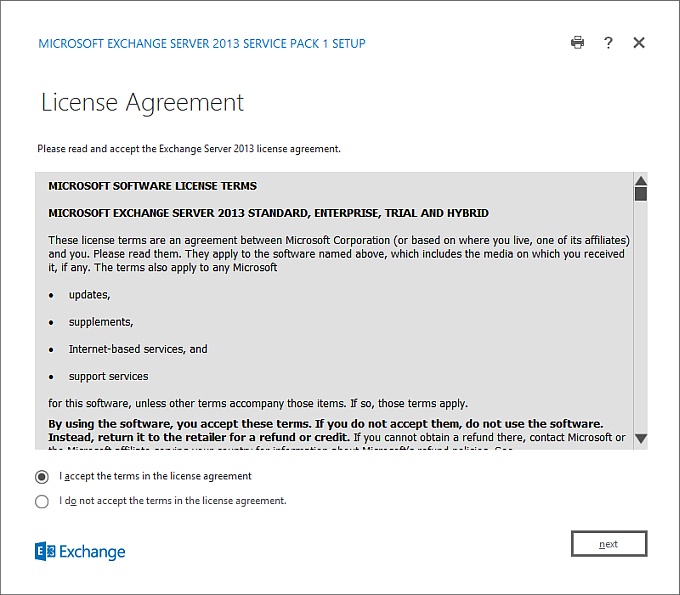

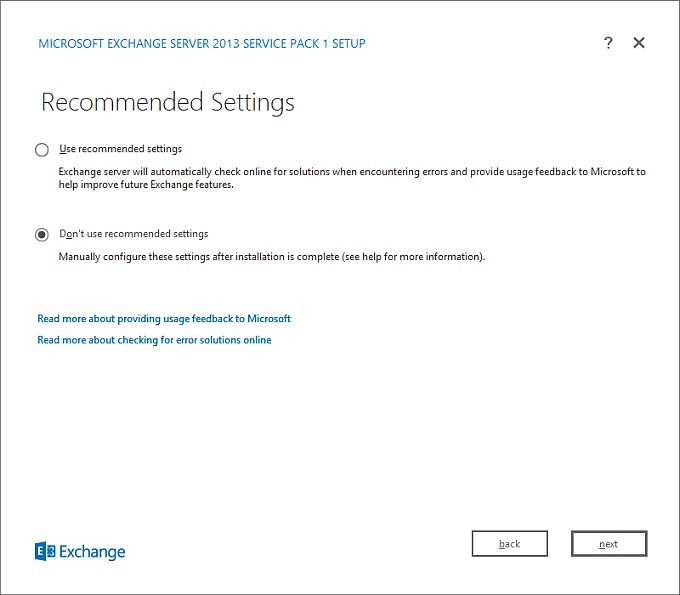

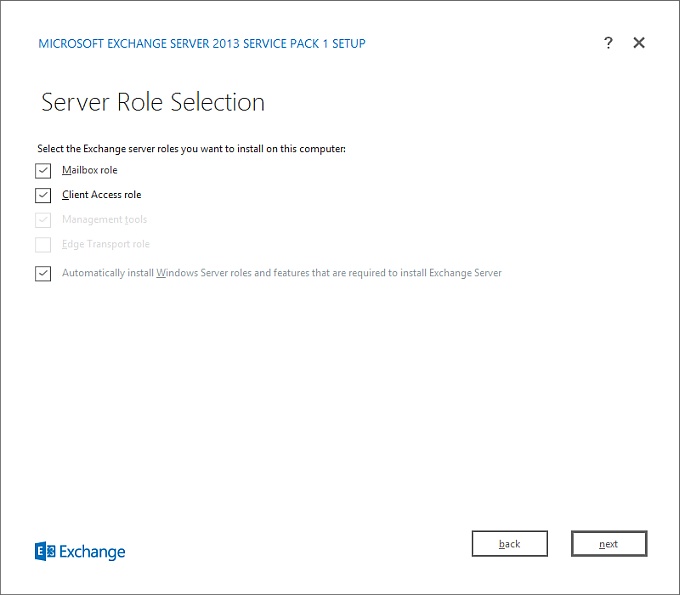

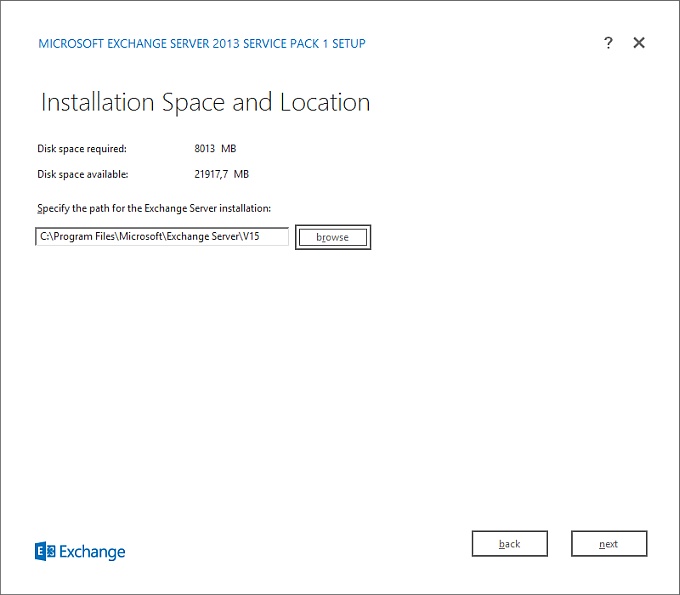

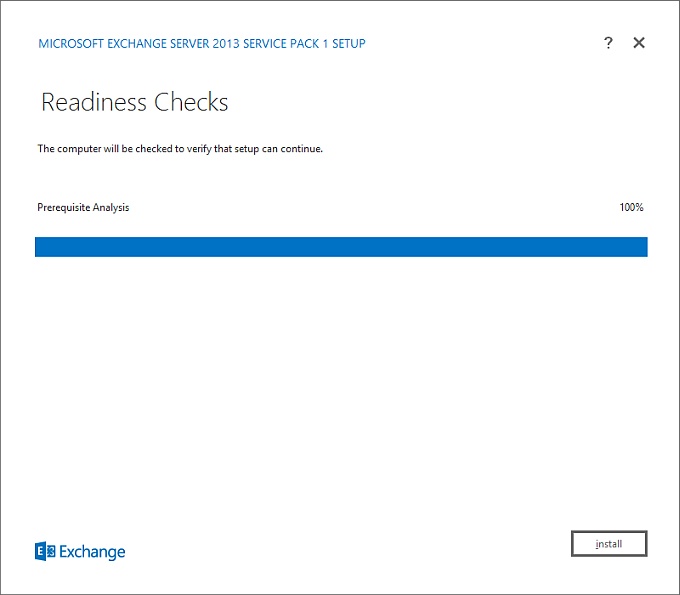

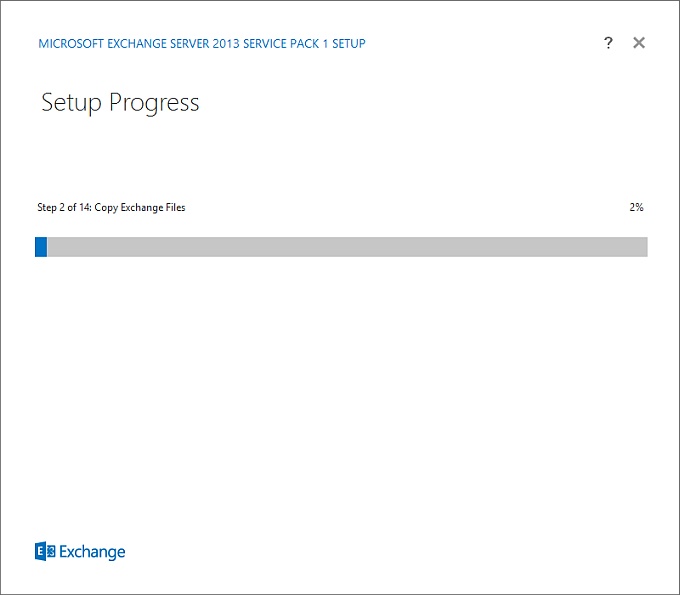

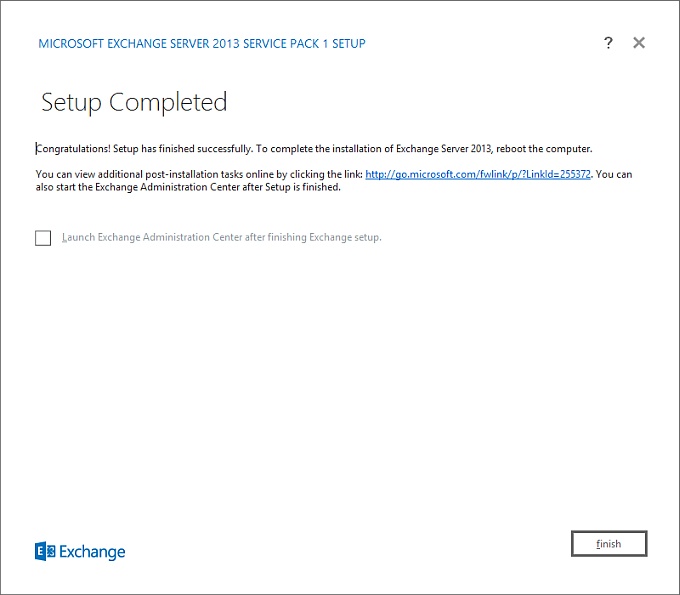

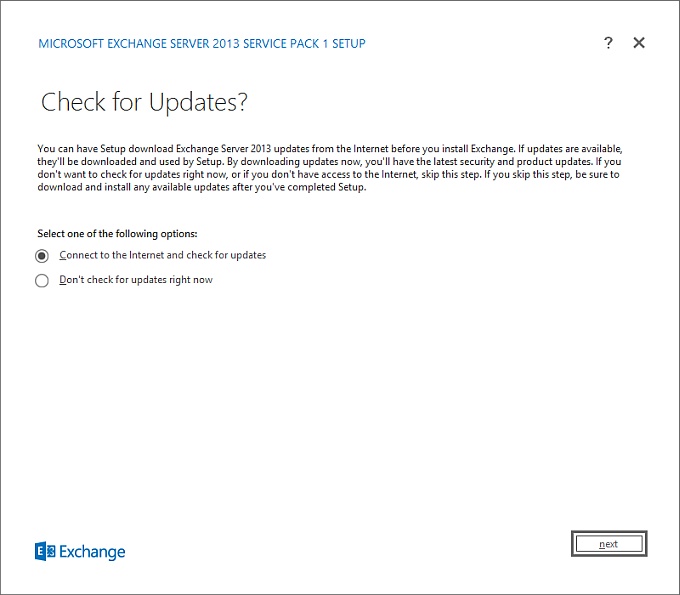

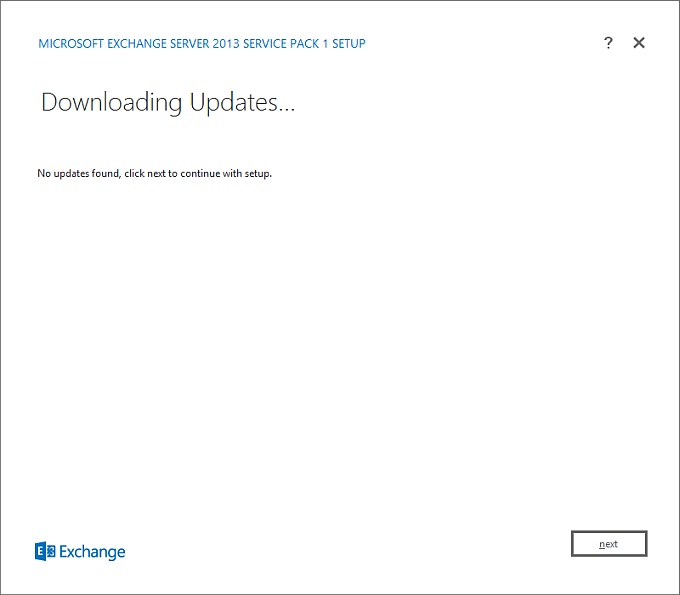

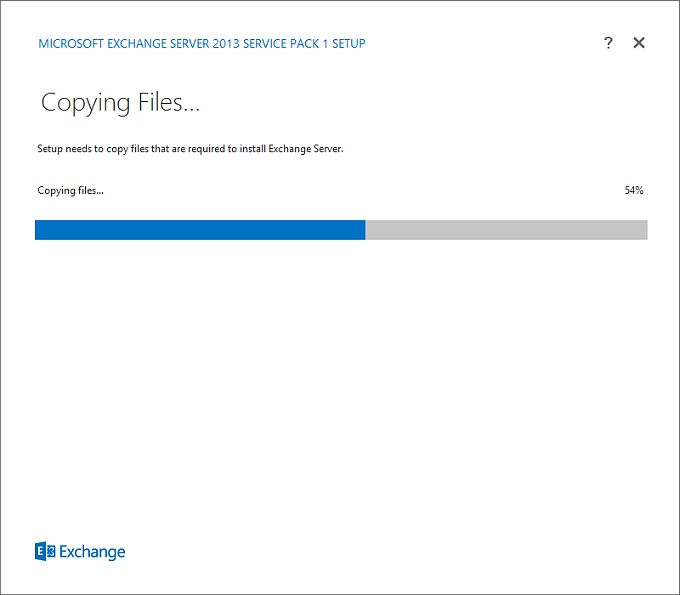

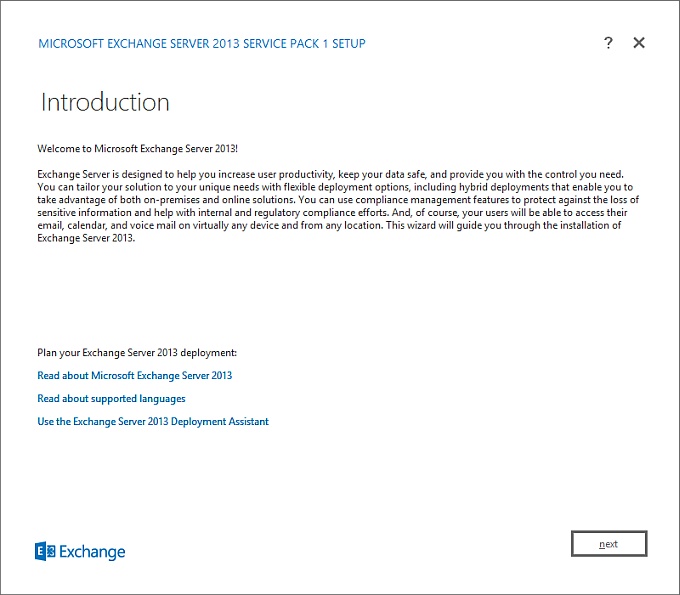

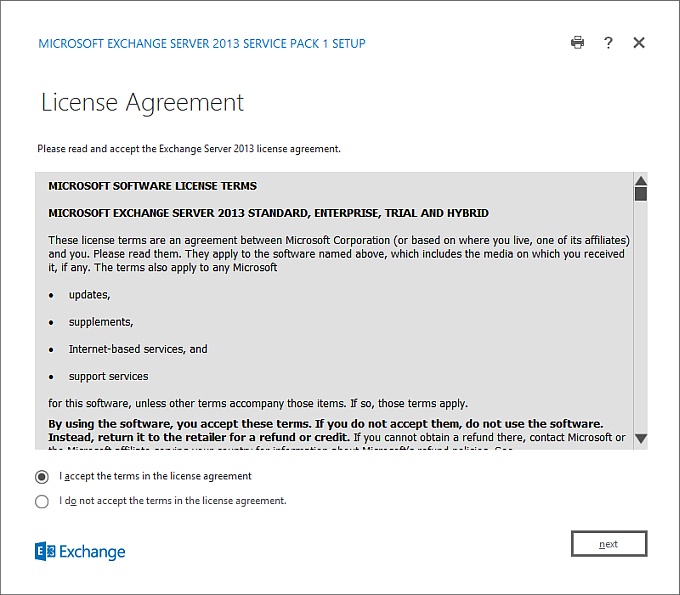

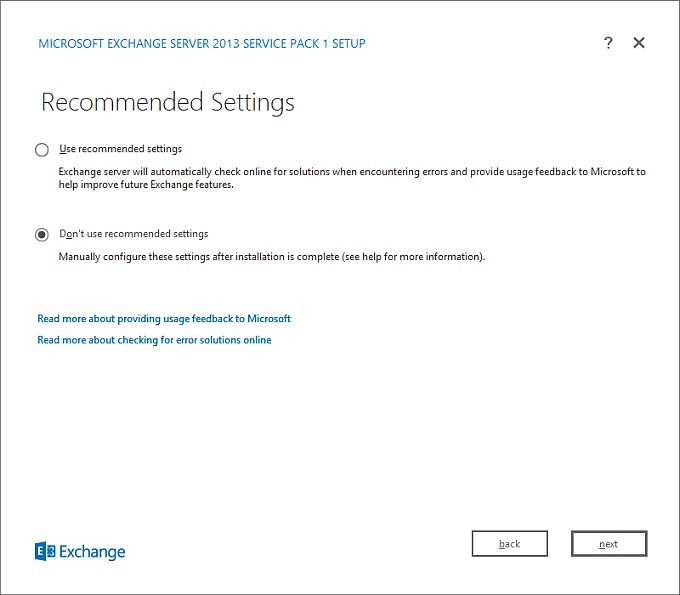

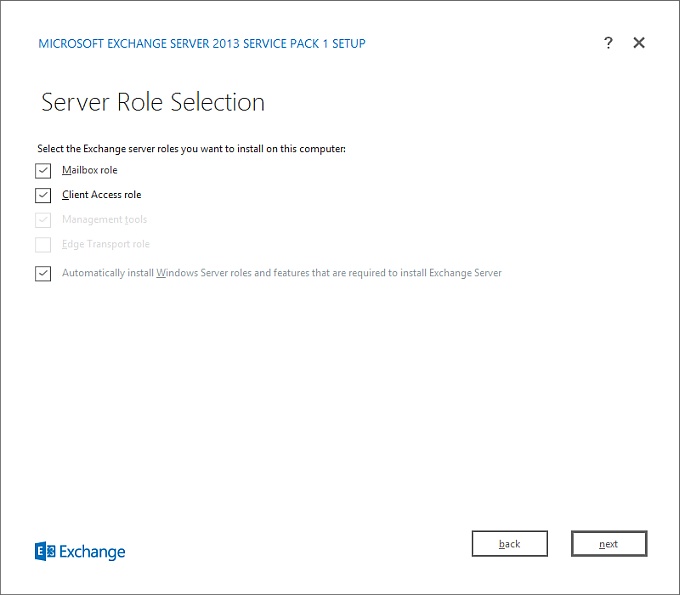

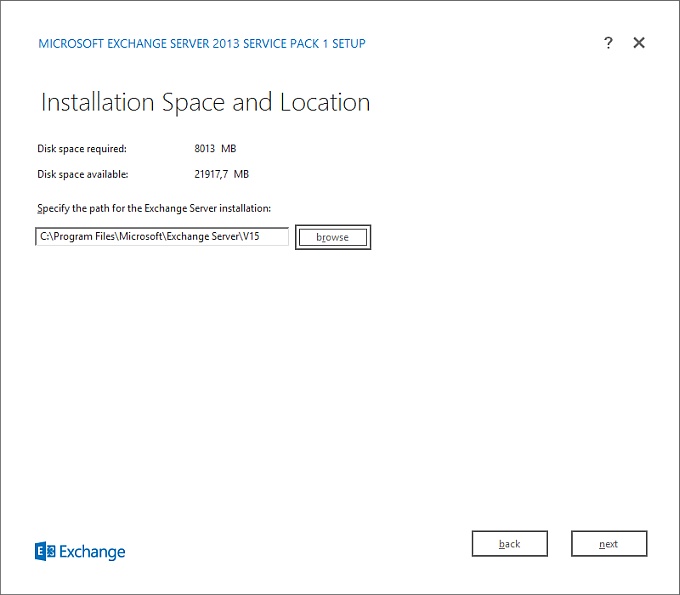

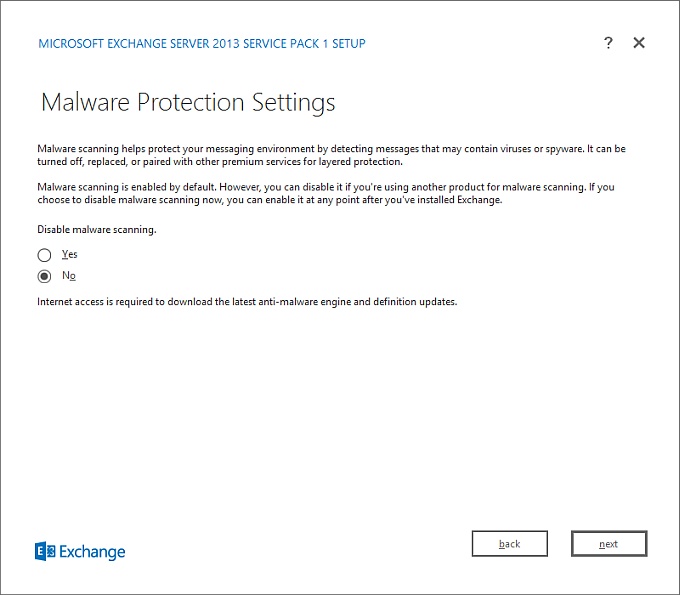

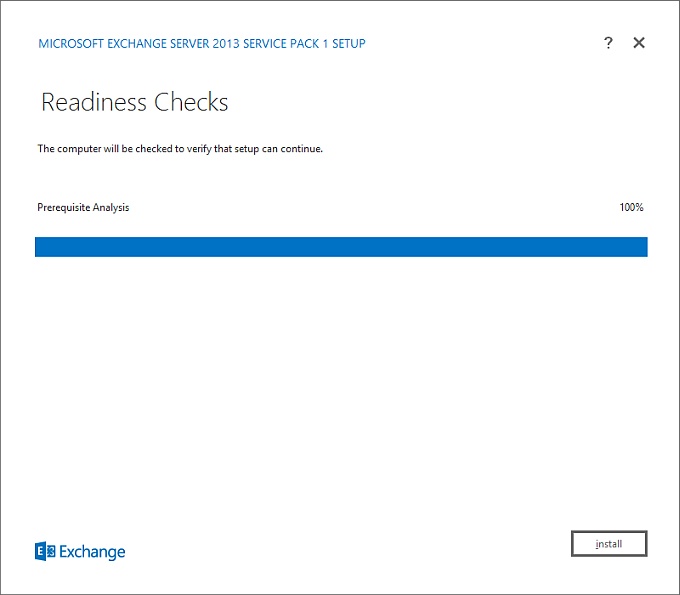

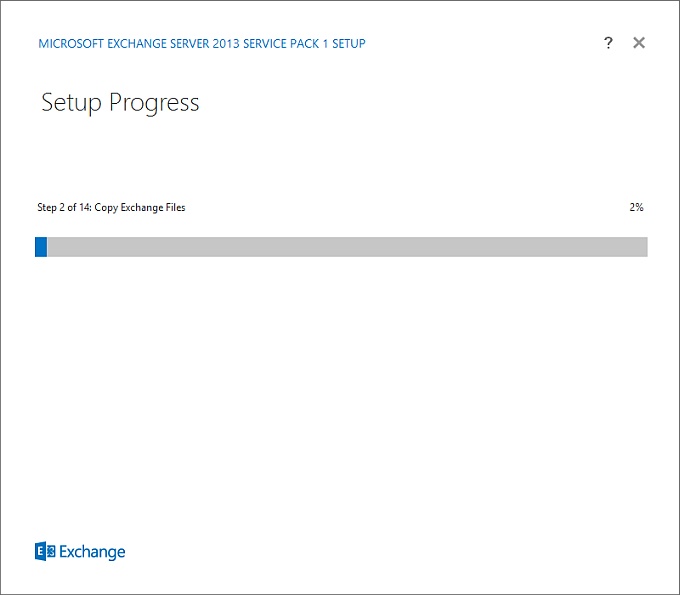

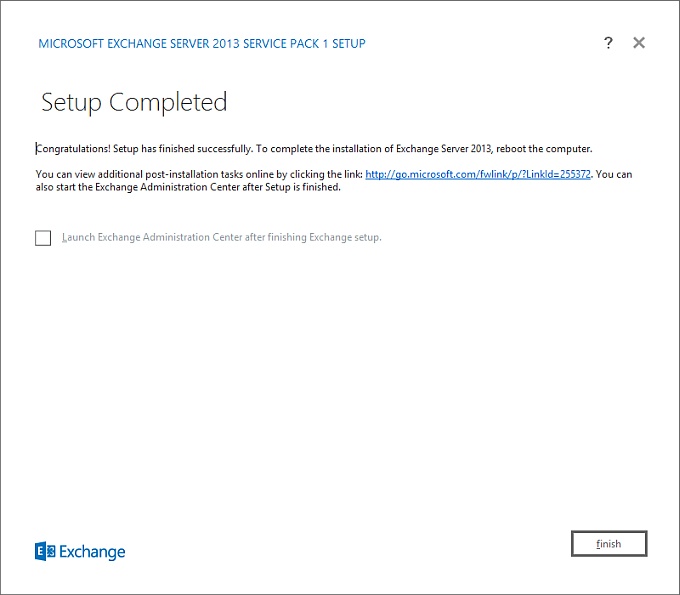

Start des Exchange-Setups

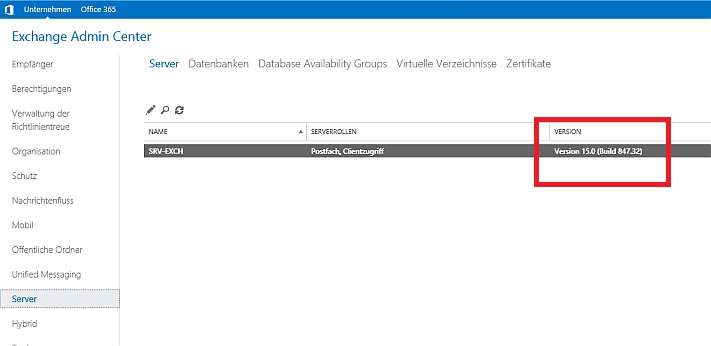

Updates für Exchange 2013

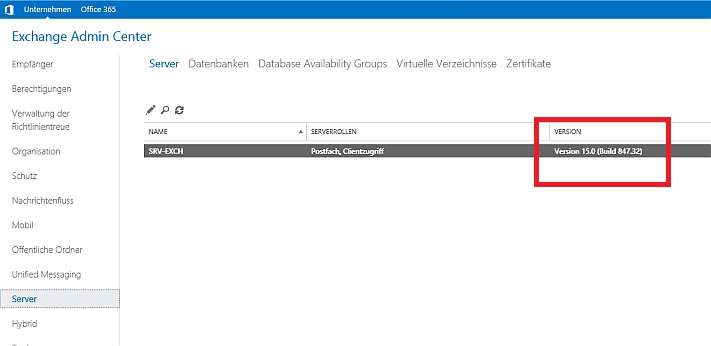

Ob ein Update erforderlich ist, kann über die Build-Number herausgefunden werden:

| Produktname |

Build Number |

Datum |

KB |

| Microsoft Exchange Server 2013 RTM |

15.0.516.32 |

03.12.2012 |

|

| Exchange Server 2013 Cumulative Update 1 (CU1) |

15.0.620.29 |

02.04.2013 |

KB2816900 |

| Exchange Server 2013 Cumulative Update 2 (CU2) |

15.0.712.24 |

09.07.2013 |

KB2859928 |

| Exchange Server 2013 Cumulative Update 3 (CU3) |

15.0.775.38 |

25.11.2013 |

KB2892464 |

| Exchange Server 2013 Service Pack 1 (SP1 aka CU4) |

15.0.847.32 |

25.02.2014 |

KB2926248 |

| Exchange Server 2013 Cumulative Update 5 (CU5) |

15.0.913.22 |

27.05.2014 |

KB2936880 |

| Exchange Server 2013 Cumulative Update 6 (CU6) |

15.0.995.29 |

26.08.2014 |

KB2961810 |

| Exchange Server 2013 Cumulative Update 7 (CU7) |

15.0.1044.25 |

09.12.2014 |

KB2986485 |

| Exchange Server 2013 Cumulative Update 8 (CU8) |

15.0.1076.9 |

17.03.2015 |

KB3030080 |

| Exchange Server 2013 Cumulative Update 9 (CU9) |

15.0.1104.5 |

16.06.2015 |

KB3049849 |

> Quelle: http://social.technet.microsoft.com/wiki/contents/articles/15776.exchange-server-2013-and-cumulative-updates-cus-build-numbers.aspx

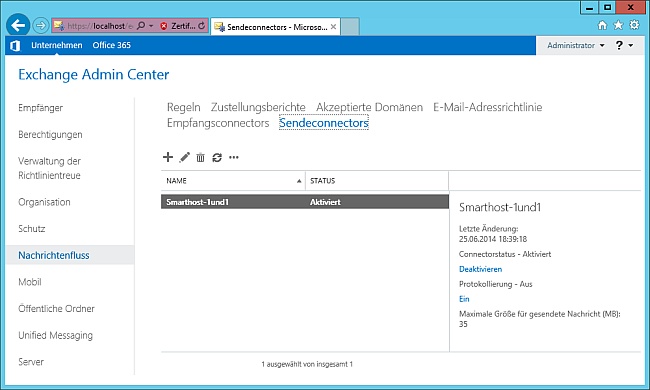

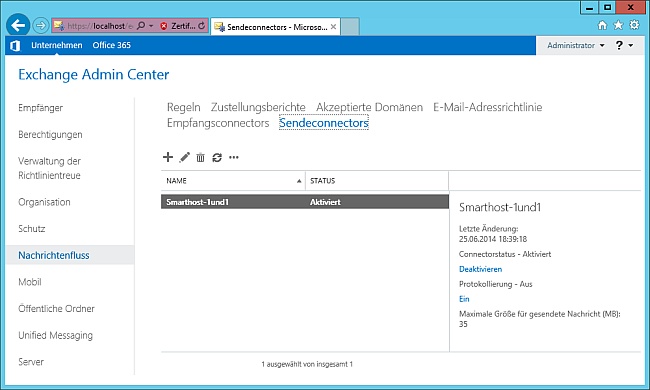

Smarthost festlegen

Dies kann unter dem Menüpunkt Narichtenfluss >> Sendeconnectors im Exchange Admin Center festgelegt werden:

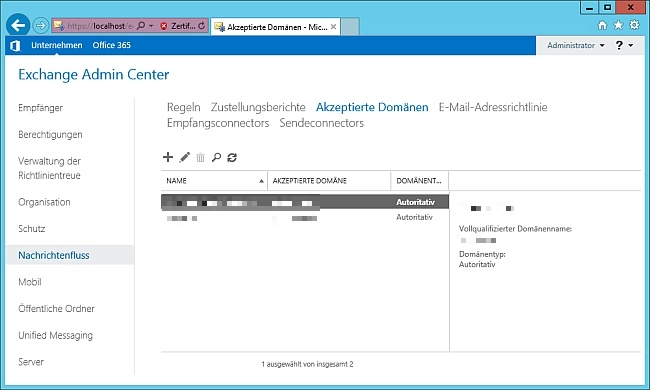

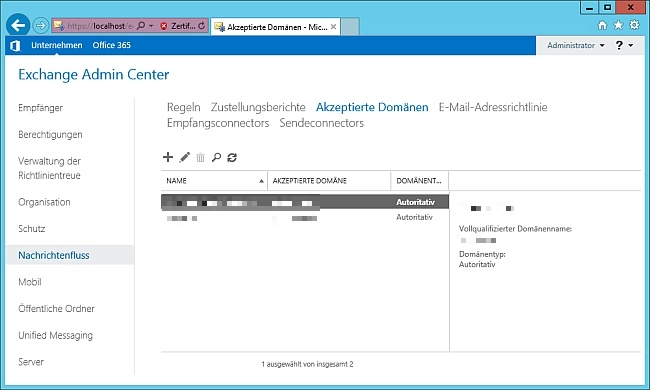

Domänen festlegen

Menüpunkt: Nachrichtenfluss >> Akzeptierte Domänen

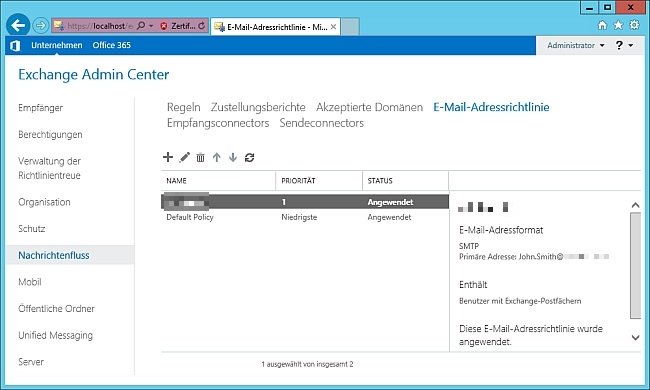

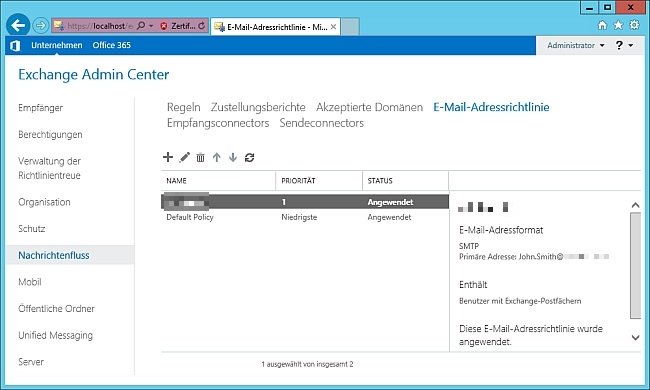

Adressrichtlinie definieren

Menüpunkt: Nachrichtenfluss >> E-Mail-Adressrichtlinie